Dans de nombreuses entreprises structurées, le contrôle d’accès physique est géré par le service de sécurité. Ainsi, les agents de sécurité font la surveillance. Attribuent des identifiants aux employés, aux invités et visiteurs.

Cependant, quand il s’agit de petites entreprises. Le contrôle d’accès physique est souvent rattaché à un service qui n’est pas occupé par ses opérations normales. Par conséquent, il serait sous-utilisé et réduit à ses fonctions de base.

Dans cet article, je vais vous présenter les principales tâches d’un gestionnaire de contrôle d’accès. et comment en faire de la gestion.

Quelles sont les fonctions principales des systèmes de contrôle d’accès

- Le contrôle d’accès établit des rapports et retrace toutes les activités des usagers et des titulaires de cartes.

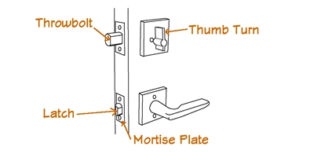

- Surveille en temps réel l’état des portes et les alarmes des portes : portes forcées, porte ouverte trop longtemps.

- Ouvre ou ferme les portes et les points d’accès à distance

- Permet de mettre en place des horaires. Il maintient les portes ouvertes à certains moments. Empêche d’entrer à d’autres. Par exemple, pas d’accès après 18h ou le week-end.

- Éliminer les clés traditionnelles. Aucun changement de serrures lorsque quelqu’un perd une clé. Et lorsqu’un employé démissionne, tout ce que vous avez à faire est de le supprimer ou d’annuler sa carte.

- Offre un système sécurisé dynamique. Une gestion simplifiée et flexible. Il est facile de modifier les droits d’accès à tout moment. En d’autres termes, très facile d’ajouter ou de supprimer un utilisateur.

Chaque clé individuelle peut être désactivée si nécessaire et avoir des droits d'accès modifiés ou supprimés. Il n'y a donc aucun risque de sécurité Si une clé est perdue ou volée

La gestion du contrôle d’accès

Les attentes du système déterminent les fonctions à mettre en place et le niveau de sécurité à appliquer. Certaines institutions telles que les établissements pénitenciers, les locaux du gouvernement exigent souvent toutes les fonctions d’un système et des niveau de sécurité très haut. Plus que cela, ils pourraient exiger d’intégrer le contrôle d’accès au système de vidéosurveillance. Toutefois, d’autres clients pourraient ne demander que les fonctions de base du contrôle d’accès.

Que doit savoir un gestionnaire de contrôle d’accès ?

- Apprendre l’interface du système. En effet, le système communique via l’interface. Toutes les activités et tous les événements apparaissent à l’écran. Le gestionnaire et l’opérateur doivent observer tous les messages et acquitter les alarmes. Ainsi, prendre les mesures et les décisions appropriées.

Les formations permettent d’optimiser l’utilisation d’un système, et de mieux réagir aux situations d’alarme, de sabotage ou de trouble.

- Envoyez les acteurs appropriés. Les autorités en cas d’urgence. Un entrepreneur en cas de problème, ou un opérateur ou un agent pour observer l’incident.

- Être membre d’un plan d’urgence et en être conscient

Quelles sont les tâches principales du gestionnaire d’accès ?

- Gérer les utilisateurs et les titulaires de cartes : Créez, supprimez des utilisateurs et les informations d’identification.

- Gérer les partitions.

- Déterminer les règles d’accès.

- Appliquer des horaires.

- Coordonner avec les installateurs et le service de sécurité.

- Assurer la conformité du système de contrôle d’accès au plan de sécurité de l’entreprise.

En savoir plus sur le plan d’urgence

Utilisateurs VS titulaires de carte

Les utilisateurs

Un utilisateur est un opérateur qui utilise les applications de contrôle d’accès. Il peut faire fonctionner le système en fonction des privilèges dont il dispose.

Privilèges d’utilisateur

- privilèges d’application : ils déterminent les applications auxquelles l’utilisateur a accès. Par exemple, accorder ou refuser l’accès à l’application Web, ou à l’application de configuration.

- Privilèges généraux : il s’agit des fonctionnalités génériques du système. Comme l’accès à une imprimante pour imprimer des rapports. Accès pour lire ou modifier un rapport…etc

- Privilèges administratifs : Accorde l’accès à la configuration du système. On peut citer : l’accès aux entités ou aux zones, les applications de planification, et la gestion des alarmes… etc

- Privilèges de tâche et d’action : Ce sont des privilèges qui contrôlent les tâches et les actions qu’un système pourrait effectuer : enquête, armer ou désarmer des zones…etc

Titulaires de carte

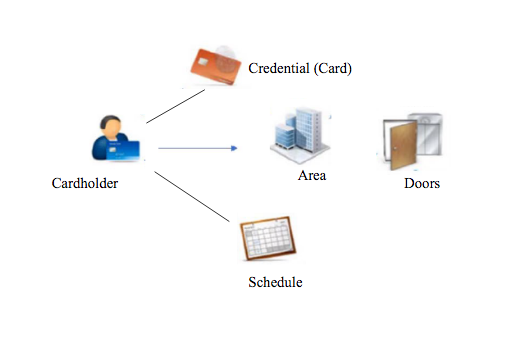

Un titulaire de carte est toute personne qui possède une carte et a accès à certaines zones des locaux. Il peut s’agir d’un employé, d’un visiteur, d’un invité ou d’un livreur ou d’un entrepreneur.

Droits d’accès (Qui, Où, Quand)

C’est une combinaison d’une carte valide représentant un titulaire de carte, une zone où se trouvent les portes. Et les horaires lorsqu’une personne y a accès. Cela implique Qui, Où, Quand

Une gestion des titulaires de carte exige que chaque personne possède une carte valide. Représenté dans le système par son numéro.

Vous aimerez aussi nos articles

Contrôle d’accès : cartes et identification

Les carrières dans le domaine de la sécurité

The FICAM program is an access control manager for the US goverement.